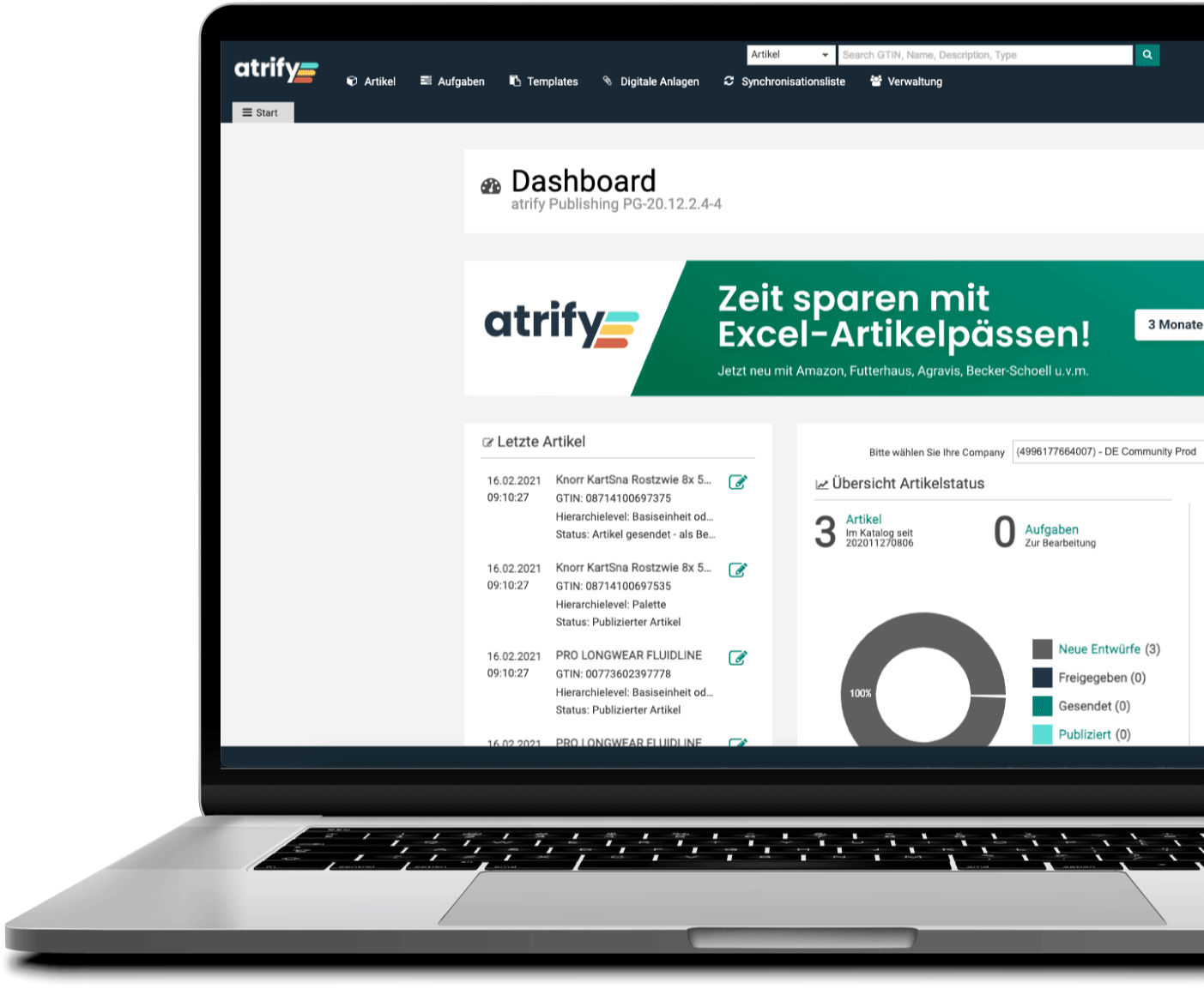

Schnelle Erfassung und

digitaler Austausch von Produktinformationen.

Mit intelligenten Servicetools und lösungsorientierter Technik lassen sich Artikelstammdaten digital erfassen, korrekt verwalten und valide untereinander austauschen.